Как надежно защитить и спрятать свои данные от чужих любопытных глаз

VeraCrypt – программа для шифрования файлов и дисков. VeraCrypt умеет:

- создавать защищённые (зашифрованные) программные «контейнеры», в которых можно хранить важные файлы и папки;

- шифровать логические разделы на дисках и целые диски, в том числе системный диск и, конечно, флешки.

Особенность VeraCrypt – то, что шифрование и расшифровка данных выполняются «на лету». Несколько простых манипуляций в начале рабочего дня, и дальше VeraCrypt работает в фоновом режиме без потери скорости.

Загрузка и установка VeraCrypt

VeraCrypt – бесплатная кросс-платформенная программа с открытым кодом. Вы можете загрузить версии VeraCrypt для Windows, macOS и Linux с официального сайта разработчика. В качестве примера мы будем использовать версию для Windows. Пользователи macOS и Linux могут действовать по аналогии. (Обратите внимание, что «маководам» может понадобиться сначала установить компонент OSXFUSE).

1. Загрузите дистрибутив VeraCrypt (файл .exe) с официального сайта на свой компьютер. Если вы хотите установить VeraCrypt на компьютер как обычную программу, выбирайте самую первую строчку в разделе «Windows». Ссылка начинается со слов «VeraCrypt Setup». Если вам больше по душе портативная версия (например, вы намерены держать VeraCrypt на флешке, или просто вам не хочется, чтобы VeraCrypt оставлял какие-то следы на вашем компьютере), выбирайте вторую строчку. Ссылка начинается со слов «VeraCrypt Portable». В этой статье я буду использовать иллюстрации для портативной версии (отличия от установочной минимальны).

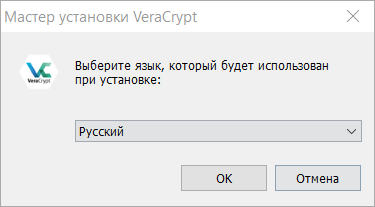

2. Запустите установку. Вам предложат выбрать язык.

Выбирайте и нажимайте «ОК».

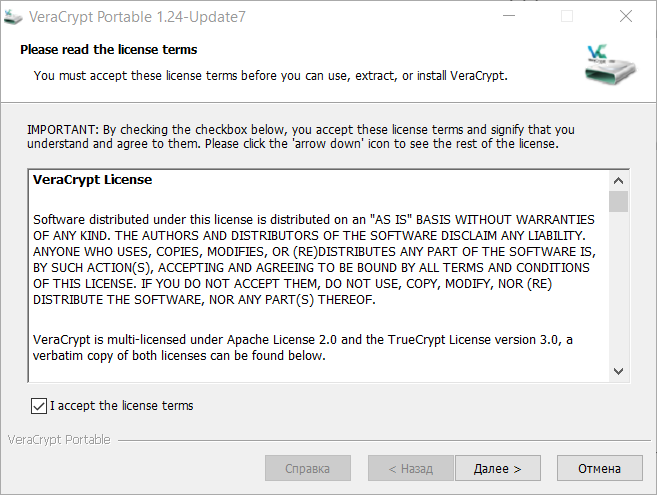

3. Окно с лицензионным соглашением.

Поставьте галочку в поле «I accept the license terms» и нажмите кнопку «Далее».

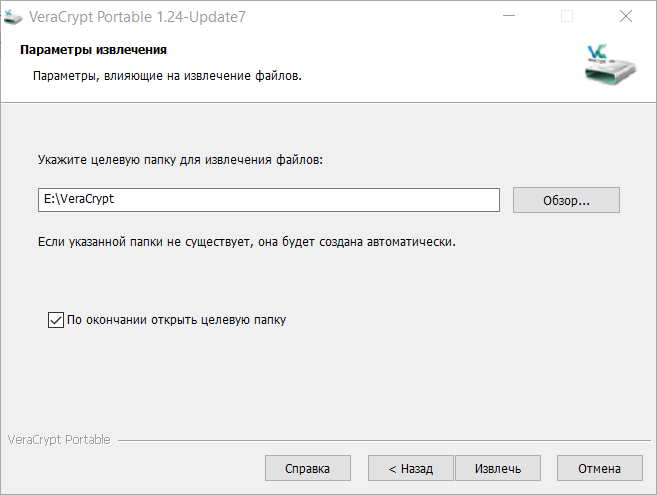

4. Куда распаковать файлы? (Помните, это портативная версия, потом эту папку можно будет перенести куда захотите).

Выберите папку и нажмите кнопку «Извлечь». Когда всё завершится, VeraCrypt торжественно сообщит «Все файлы успешно извлечены в указанное целевое место». Нажмите кнопку «ОК».

5. VeraCrypt предложит сделать пожертвование разработчикам («Please consider making a donation»). Если хотите помочь прямо сейчас, нажмите кнопку «Помочь…», в противном случае кнопку «Готово».

Откроется папка с файлами VeraCrypt.

6. Чтобы стартовать программу, запустите файл .exe:

- VeraCrypt, если у вас 32-битная операционная система,

- VeraCrypt-x64, если у вас 64-битная операционная система.

Не знаете, какая у вас операционная система? Нажмите правой кнопкой мыши на кнопку «Пуск», выберите в меню «Система» и обратите внимание на характеристики устройства.

Создание файлового контейнера

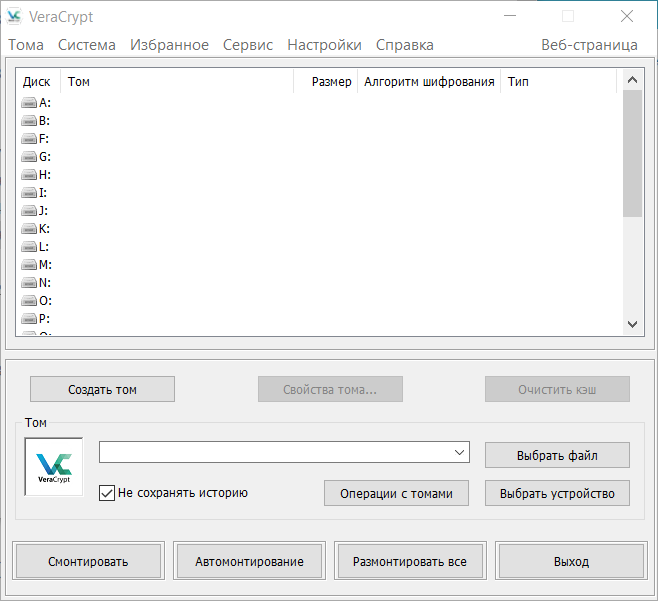

1. Запустите программу. Если у вас 64-битная операционная система – файл VeraCrypt-x64.exe, если 32-битная – VeraCrypt.exe.

Скорее всего, интерфейс у вас будет сразу на русском языке. Если нет, выберите в меню «Settings» пункт «Language» и нужный язык из списка.

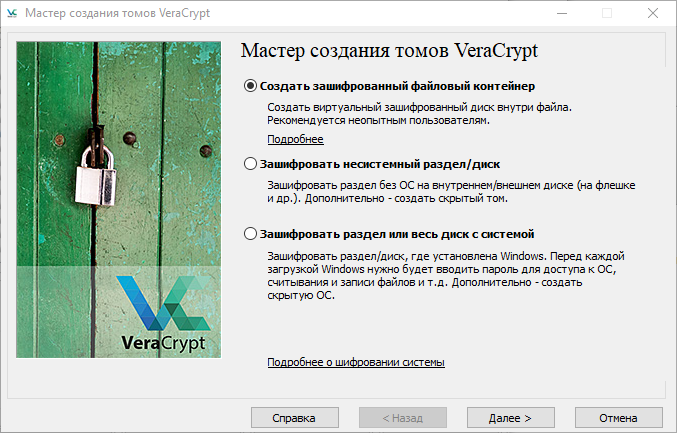

2. Нажмите кнопку «Создать том». Откроется окно мастера создания томов VeraCrypt.

Оставьте пункт, выбранный по умолчанию – «Создать зашифрованный файловый контейнер». Нажмите кнопку «Далее».

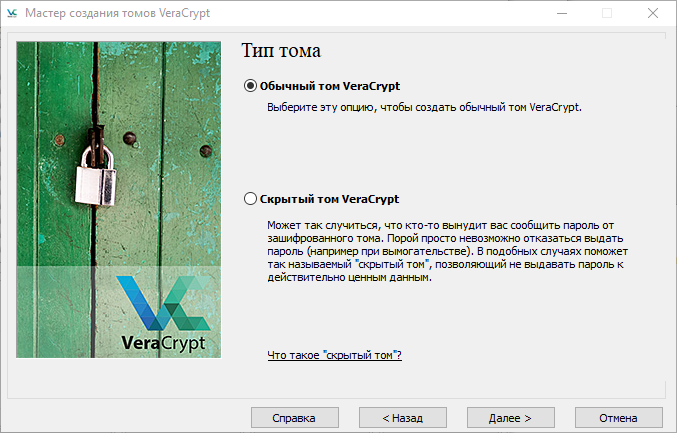

3. Откроется окно выбора типа тома.

Оставьте пункт по умолчанию – «Обычный том VeraCrypt». (О скрытом томе мы расскажем потом). Нажмите кнопку «Далее».

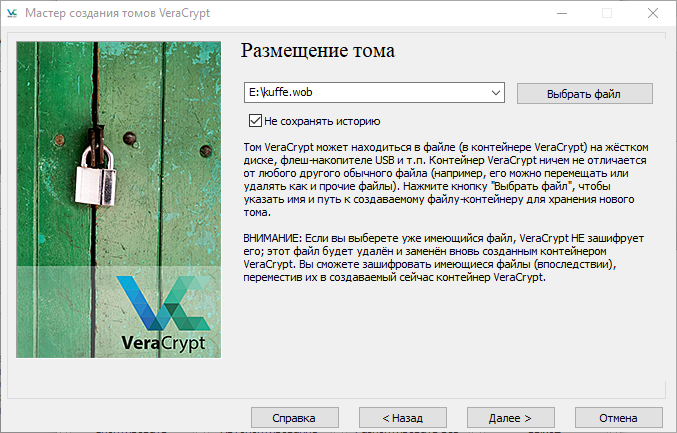

4. Нам предстоит выбрать место для контейнера.

На этом этапе нужно выбрать место и название файла-контейнера. Общие рекомендации:

- Придумайте файлу произвольное имя и расширение.

- Не нужно называть файл именами вроде «Важное», «Сейф», «Секретно». Если злоумышленник получит доступ к вашему компьютеру, такое название лишь привлечёт его внимание.

- Оставьте мысль о том, чтобы «замаскировать» файл, придумывая ему расширения .mkv или .avi. Это плохая идея.

Лучшим вариантом будет именно произвольное имя. При необходимости файл можно потом переместить и переименовать.

Итак, нажмите кнопку «Выбрать файл…», выберите удобное место, придумайте название. Галочку в поле «Не сохранять историю» не трогайте, пусть стоит. Запомните, где находится этот файл и как называется. Нажмите кнопку «Далее».

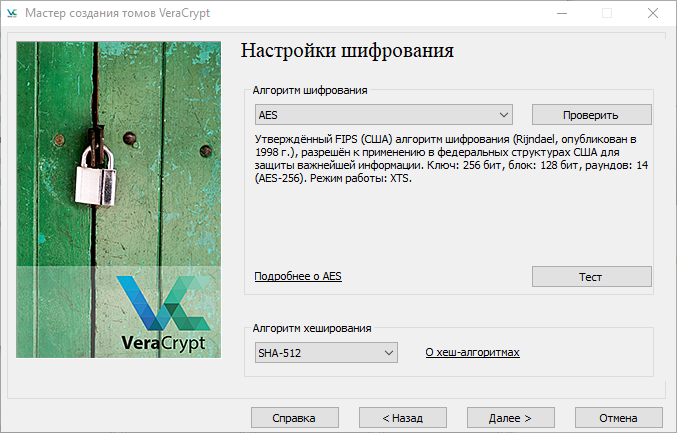

5. Выбор настроек шифрования.

Продвинутые пользователи могут почитать о том, какие алгоритмы шифрования использует VeraCrypt, и даже сделать выбор между ними. Мы же оставим все без изменений и нажмем кнопку «Далее».

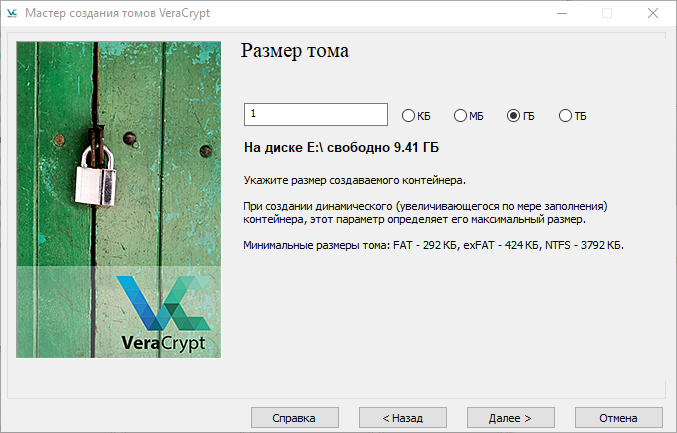

7. Выбор размера тома.

Контейнер – как сундук. Он ограничен в объёме, и этот объём мы задаем с самого начала. Советуем делать это с учётом размера важных файлов, которые вы собираетесь хранить внутри, лучше с запасом. Если потом всё-таки места не хватит, можно создать новый контейнер попросторнее или с помощью специальной утилиты «расширить» сундук. Итак, выберите размер и нажмите кнопку «Далее».

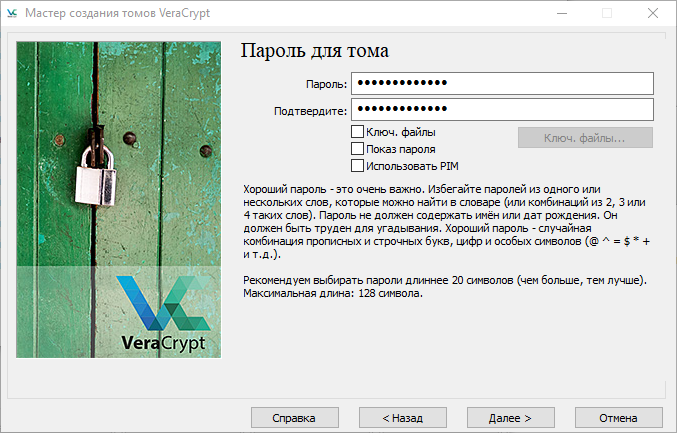

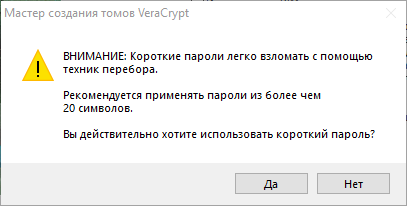

8. Пароль для контейнера.

Это очень важный пароль. Он должен быть по-настоящему надёжным. (Позже мы покажем, как его можно сменить). Введите пароль дважды и нажмите кнопку «Далее». Если пароль окажется, по мнению VeraCrypt, слишком коротким, программа дополнительно сообщит об этом в небольшом окошке.

Увеличьте длину пароля или нажмите «Да».

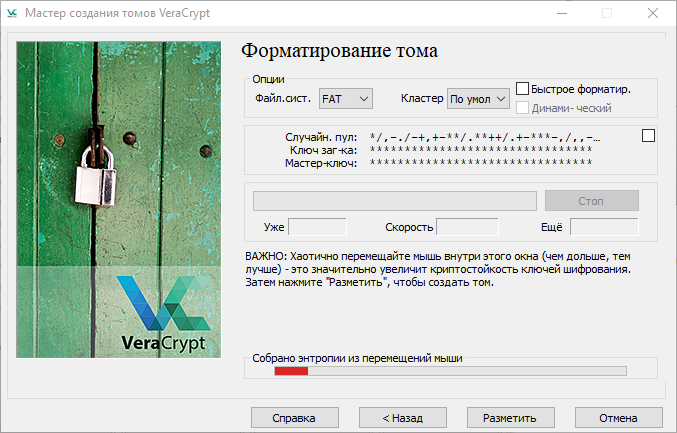

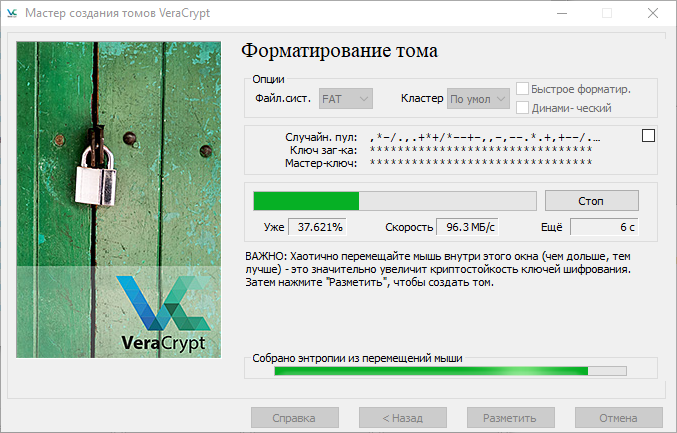

9. Подготовка тома (контейнера).

Значки в поле «Случайн.пул» меняются. Так и кажется, что происходит какой-то полезный процесс. На самом деле, пока нет. Это этап выбора настроек. Можно выбрать, в частности, файловую систему. Если вы не собираетесь размещать в контейнере особо крупные файлы (4 Гб и более), рекомендуем выбрать FAT (из соображений совместимости). Такой контейнер потом можно открыть на любом компьютере: Windows, macOS, Linux. Если такие крупные файлы вам нужны, то, возможно, лучшим выбором может оказаться NTFS. Остальные параметры рекомендуем не трогать.

Перемещайте курсор мыши внутри окна. Так вы помогаете программе собирать случайные данные и увеличиваете криптостойкость ключей. Полоска в нижней части окна растёт и меняет цвет от красной к зелёной. Когда вам надоест толкать курсор по экрану, нажмите кнопку «Разметить». Наблюдайте за индикатором в центре окна.

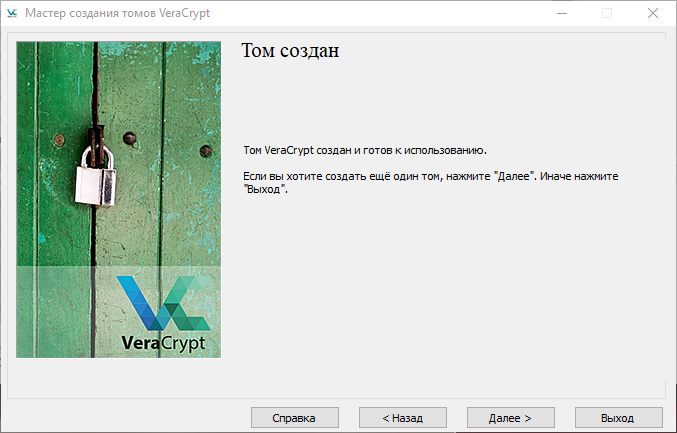

После того, как этот индикатор станет полностью зеленым, появится окошко с сообщением об успехе. Нажмите «ОК» и увидите последнее окно мастера создания томов.

Нажмите «Выход», чтобы покинуть мастер создания томов.

Много шагов, да? К счастью, создавать контейнеры приходится не каждый день. На практике люди обычно создают один, реже два контейнера, и пользуются ими довольно долго – пока хватает места.

Может показаться, что ничего не изменилось. На экране то же окно VeraCrypt, что в самом начале. Это не совсем так. Если вы воспользуетесь любым файловым менеджером (например, «Проводником»), то в указанной вами папке (шаг 5) найдете файл с выбранными вами именем и размером (шаг 7). Файл-контейнер создан. Чтобы им пользоваться, нужно его смонтировать – превратить в виртуальный диск.

Монтирование тома

Эту несложную процедуру понадобится проделывать всякий раз для подключения вашего зашифрованного контейнера (тома). Чтобы у вас в системе появился виртуальный шифрованный диск. На практике монтирование обычно делают каждое утро в начале работы. Набив руку, вы достигнете автоматизма.

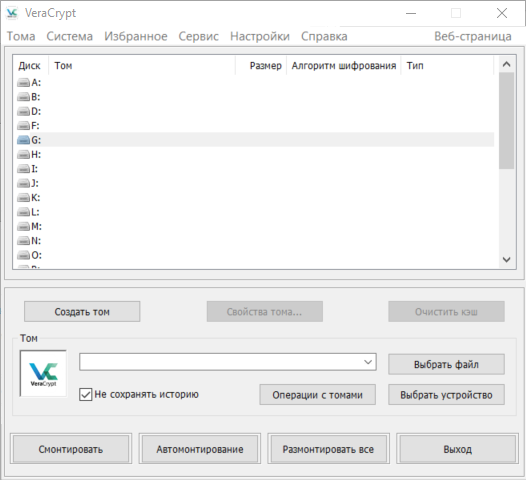

1. Запустите VeraCrypt, если вы этого еще не сделали.

2. Выберите в окне букву для будущего виртуального диска – любую, какая вам больше нравится.

3. Нажмите кнопку «Выбрать файл» в правой части окна.

4. Отыщите на своём компьютере файл-контейнер, созданный вами ранее. (См. предыдущий раздел).

5. Нажмите кнопку «Смонтировать» в левом нижнем углу окна.

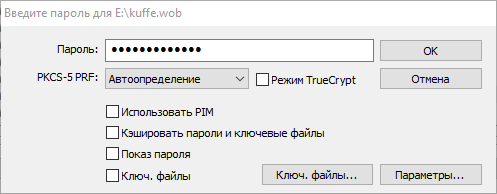

6. В открывшемся маленьком окошке введите пароль. (Тот, который придумали в предыдущем разделе, п.8). VeraCrypt может попросить немножко подождать.

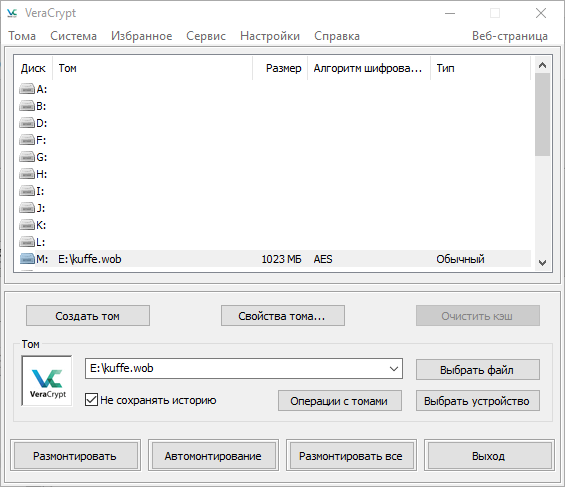

Смонтированный том в программе VeraCrypt выглядит так:

Если вы воспользуетесь файловым менеджером, то можете убедиться: в системе появился новый диск (в нашем примере диск M:). Это виртуальный диск, с которым можно работать так же, как с любым другим диском. При записи на этот диск файлы будут автоматически шифроваться. При прочтении или копировании с виртуального диска VeraCrypt на обычный диск файлы будут автоматически расшифровываться.

Попробуйте скопировать на виртуальный диск парочку файлов и убедитесь, что всё работает как надо.

Когда работа завершена, нужно размонтировать том. Для этого достаточно нажать кнопку «Размонтировать» в левом нижнем углу программы. Не забывайте делать это в конце работы. Не оставляйте том смонтированным, когда перезагружаете или выключаете компьютер.

Создание скрытого тома

Предположим, обстоятельства сложились неудачно: вас принуждают сдать пароль от зашифрованного контейнера. (В законодательстве некоторых стран есть такая норма). VeraCrypt позволяет одновременно выполнить требования закона и сохранить конфиденциальность данных. В иностранной литературе этот принцип называется plausible deniability (приблизительный перевод – «легальный отказ»).

Вы создаёте в своем контейнере второе, секретное отделение. У него нет «выпирающих частей» или дополнительных входов. Представьте себе сейф, с виду обычный, но с двумя кодами. Первый код открывает обычное отделение. Второй – секретное. При необходимости можно пожертвовать первым кодом. Программа устроена так, что никакой технической возможности доказать существование скрытого отделения (тома) не существует.

1. Запустите VeraCrypt.

Пользователи Windows могут выбрать последовательность действий:

- создать скрытый том в существующем томе;

- создать новый обычный том, а потом внутри него скрытое отделение.

Для экономии времени и места мы показываем первый вариант. Чтобы его использовать, сначала нужно размонтировать соответствующий том, если он у вас смонтирован. (Пользователи macOS в силу особенностей этой операционной системы могут выбрать только второй вариант).

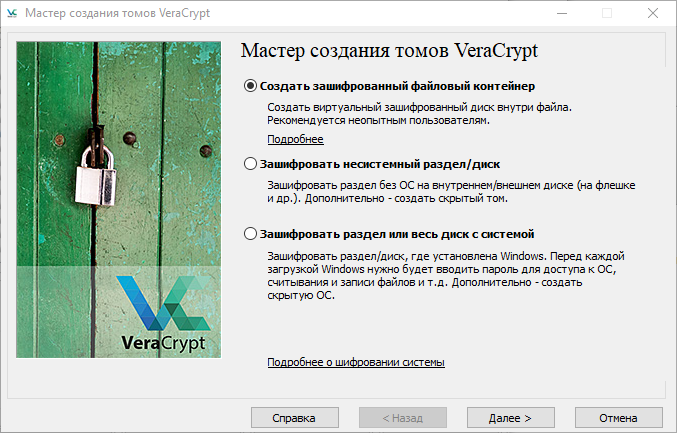

2. Нажмите кнопку «Создать том». Откроется уже знакомый мастер создания томов.

Выберите «Создать зашифрованный файловый контейнер» (по умолчанию) и нажмите кнопку «Далее».

3. Выбор типа тома.

Выберите «Скрытый том VeraCrypt» и нажмите кнопку «Далее».

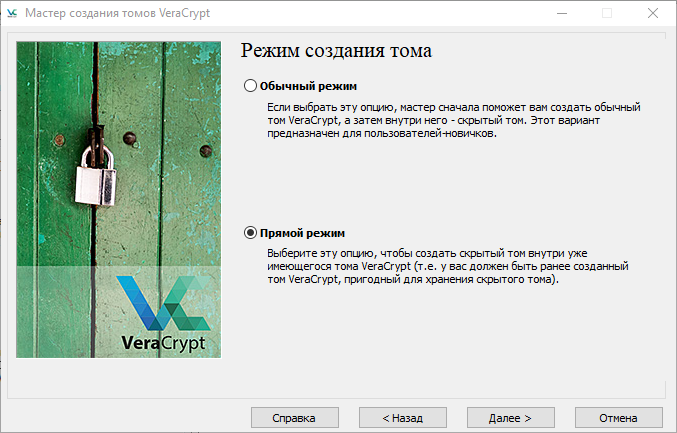

4. Нужно выбрать режим создания тома (у пользователей macOS, как мы говорили, такого выбора нет, для них только обычный режим).

У нас уже есть том VeraCrypt (мы его создали в предыдущем разделе). Поэтому выбираем «Прямой режим». Нажмите кнопку «Далее».

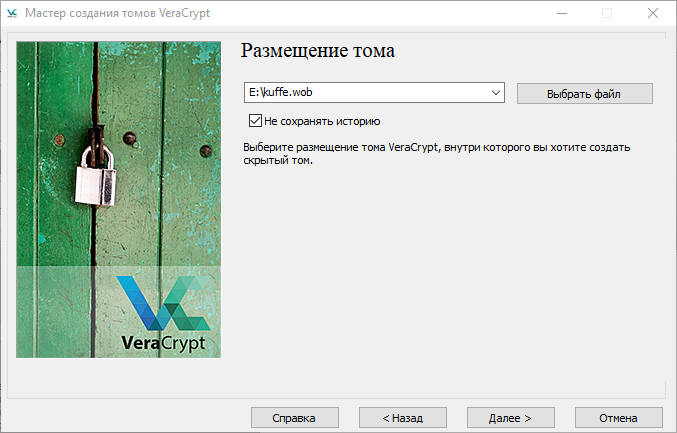

5. Нажмите кнопку «Выбрать файл» и найдите на компьютере тот файл, который мы создавали в предыдущем разделе этого руководства.

Отыщите на диске созданный ранее файл-контейнер и нажмите кнопку «Далее».

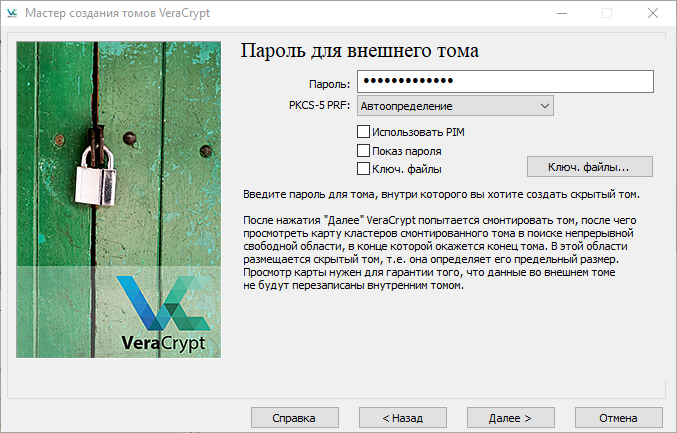

6. Сначала нужно ввести пароль внешнего тома.

Введите пароль внешнего тома и нажмите кнопку «Далее». VeraCrypt может попросить вас немножко подождать.

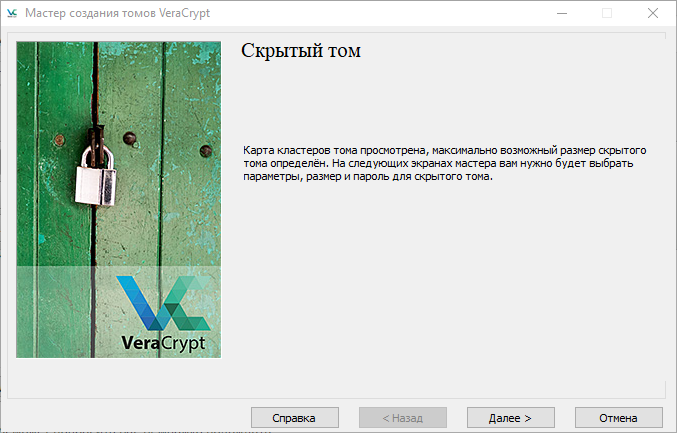

7. Пароль проверен, VeraCrypt сообщает, что всё нормально, можно продолжать.

Нажмите «Далее».

8. Остальные шаги повторяют соответствующие шаги предыдущего раздела. Единственная разница в том, что вы не можете задать произвольный объём для скрытого тома. Он будет ограничен объёмом внешнего тома.

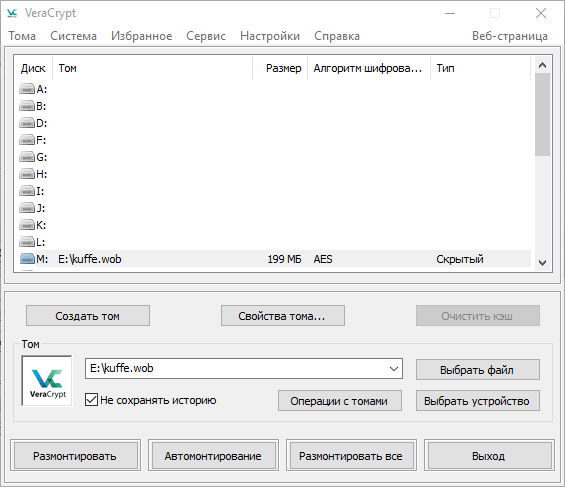

Монтирование скрытого тома

Скрытый том монтируется так же, как внешний. В зависимости от того, какой пароль вы укажете на входе, будет смонтирован внешний том или скрытый том. Вот как выглядит смонтированный скрытый том в основном рабочем окне VeraCrypt:

Обратите внимание на значение «Скрытый» в столбце «Тип».

Работать с новым виртуальным диском скрытого тома можно так же, как и с виртуальным диском открытого тома.

Если вы прибегаете к созданию скрытого тома и собираетесь хранить там важные файлы, советуем также записать во внешний том какие-нибудь файлы – важные, но не конфиденциальные. Если злодей получит доступ к внешнему тому, он увидит, что тот имеет содержимое. Пустой внешний том выглядел бы подозрительно.

Шифрование диска

Иногда удобно зашифровать целый диск – например, флешку. Сделать это ничуть не сложнее, чем файл-контейнер.

1. Подготовьте флешку. Если на флешке есть сколь-нибудь важные файлы, сделайте резервную копию. Вставьте флешку в USB-порт компьютера. Операционная система распознает её как внешний носитель и присвоит ей букву.

2. Запустите VeraCrypt.

3. Нажмите кнопку «Создать том». Появится мастер создания томов.

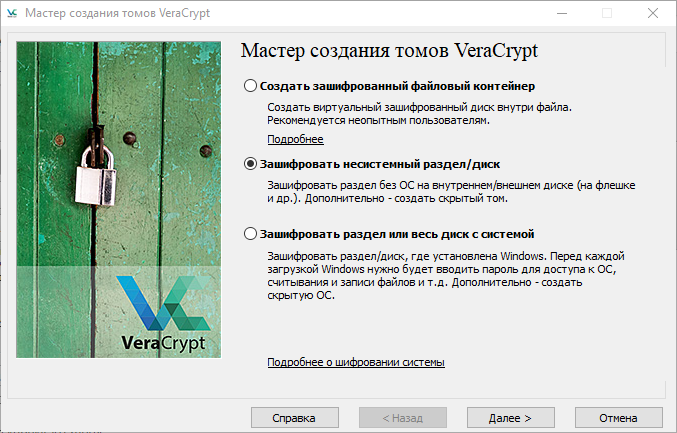

Выберите пункт «Зашифровать несистемный раздел/диск». Нажмите кнопку «Далее».

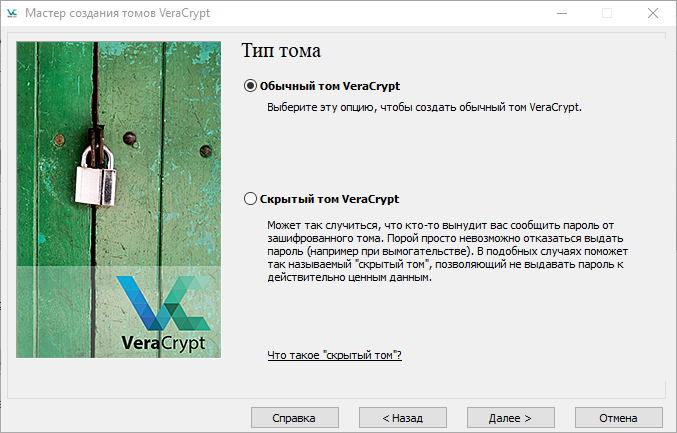

4. Выбор типа тома.

Выберите «Обычный том VeraCrypt» и нажмите «Далее».

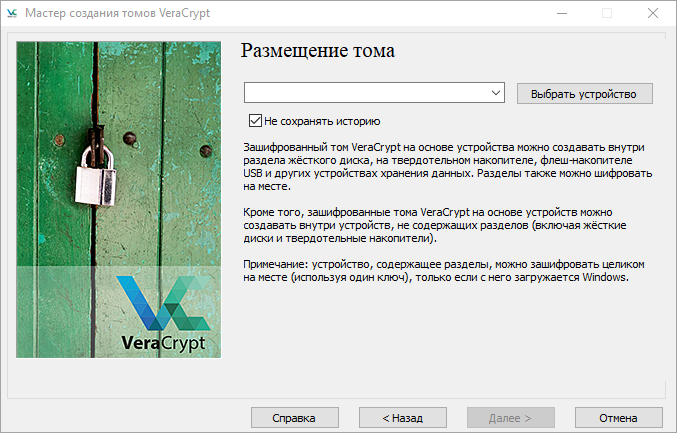

5. Теперь предстоит выбрать устройство, которое вы планируете зашифровать.

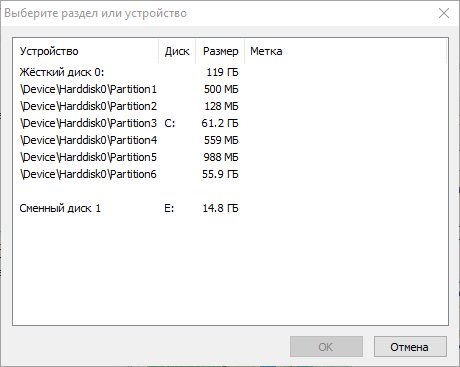

Нажмите кнопку «Выбрать устройство». Появится список доступных носителей данных и разделов.

Выберите раздел, который соответствует флешке. Будьте осторожны, не перепутайте! Это особенно важно, если на компьютере больше одного диска и/или к нему подключены два и более внешних носителя. Убедитесь, что это именно та флешка, какая нужно. Нажмите кнопку «ОК», затем кнопку «Далее».

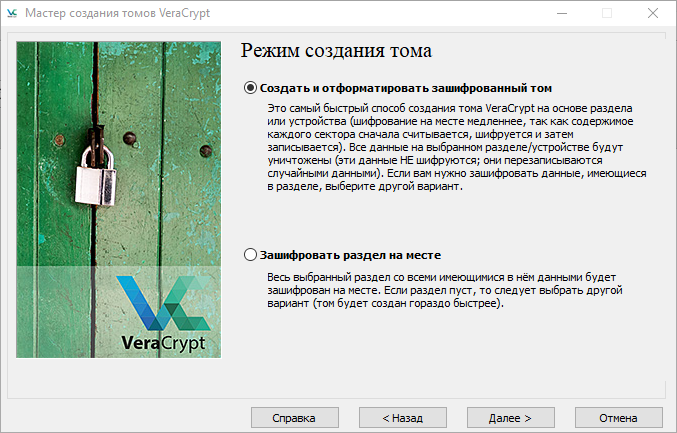

6. Выберем режим создания тома.

- «Создать и отформатировать зашифрованный том»: флешка будет отформатирована, а все данные на ней утрачены. Быстрый способ.

- «Зашифровать раздел на месте»: все данные на флешке сохранятся. Медленный способ.

Поскольку мы используем чистую флешку (или, по крайней мере, сделали резервную копию — см. п.1), то выбираем первый вариант. «Далее».

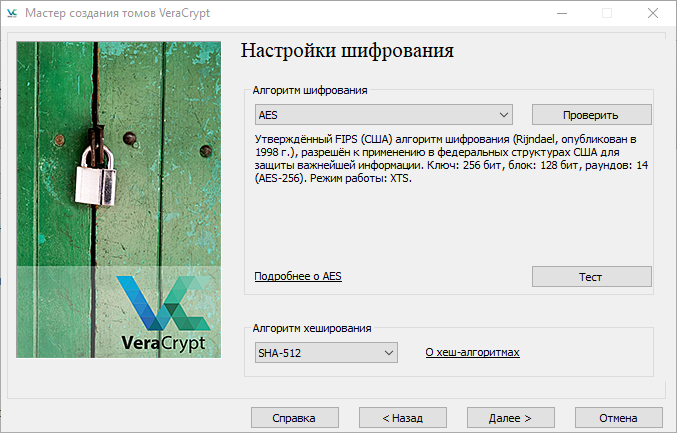

7. Знакомый этап – настройки шифрования.

Можем оставить всё как есть и нажать «Далее».

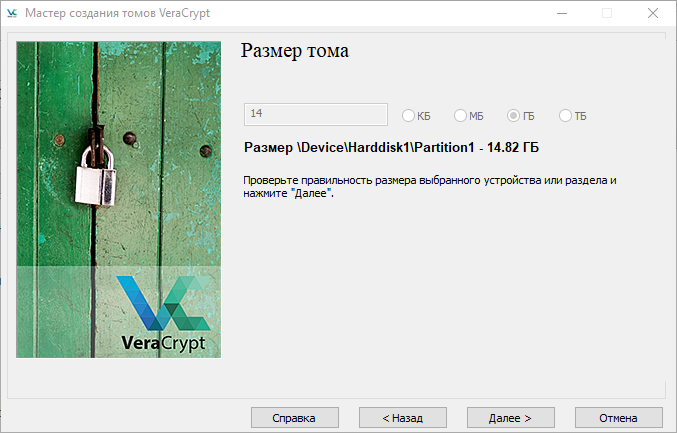

8. Размер шифрованного диска.

Здесь ничего не выбрать и не изменить – указан объём флешки. Нажмите кнопку «Далее».

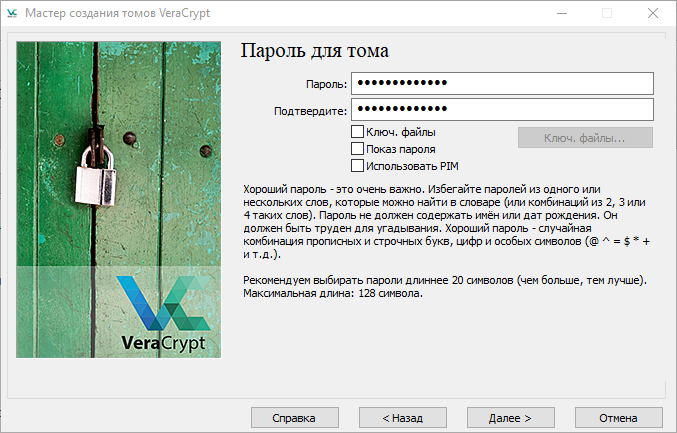

9. Придумывайте пароль и введите его в оба поля.

Нажмите «Далее». Если VeraCrypt выразит недовольство насчет длины пароля, можете вернуться и рассмотреть более длинный вариант – или нажать кнопку «Да».

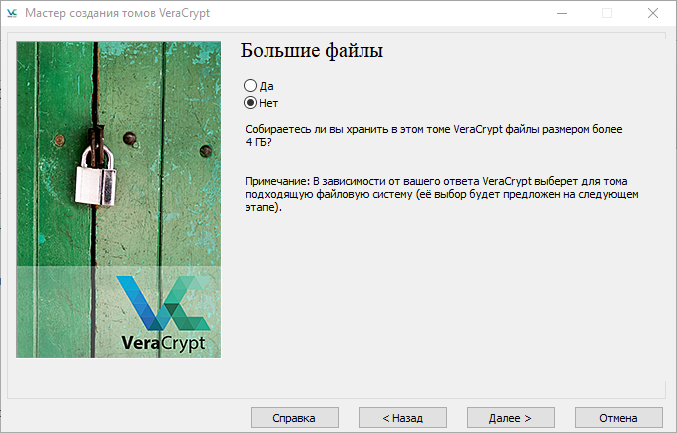

10. Большие файлы.

Планируете работать с файлами более 4 Гб? Вопрос связан с ограничением файловой системы FAT. Если оставите выбор по умолчанию («Нет»), то при подготовке флешки будет использована система FAT — с ограничением, но более совместимая с разными устройствами. Если выберете «Да», будет предложена система exFAT. На следующем экране вы можете скорректировать выбор. Нажмите «Далее».

11. Остальные шаги аналогичны тем, которые вы проделывали при создании зашифрованного файлового контейнера.

Работа с зашифрованным диском

Откройте VeraCrypt. Подключить зашифрованную флешку можно ровно так же, как зашифрованный файловый контейнер, см. выше. Единственная разница: в главном окне программы нажмите не кнопку «Выбрать файл», а кнопку «Выбрать устройство».

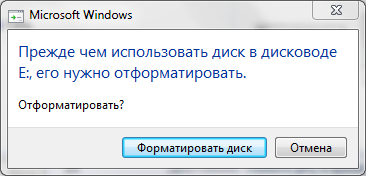

Если вашу флешку заполучит злоумышленник и вставит её в USB-порт своего компьютера Windows, операционная система сообщит, что диск, вероятно, не отформатирован. Даже если на компьютере злоумышленника установлен VeraCrypt, злоумышленник не узнает, что флешка зашифрована. Он просто будет видеть «битую» флешку без каких-либо данных, пригодных для просмотра или восстановления.

Смена пароля

1. Запустите VeraCrypt.

2. Нажмите кнопку «Выбрать файл» или «Выбрать устройство» в правой части окна и выберите, соответственно, файловый контейнер или зашифрованный диск.

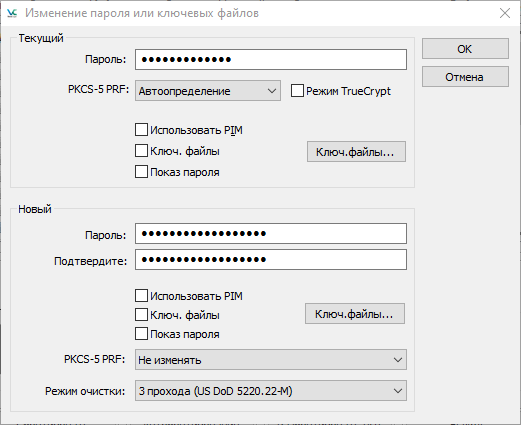

3. В меню «Тома» (первый пункт главного меню VeraCrypt) выберите пункт «Изменить пароль тома…».

В окне «Изменение пароля или ключевых файлов» введите текущий пароль (вверху) и – дважды – новый пароль (ниже). Нажмите кнопку «ОК».

Вопросы и ответы

ВОПРОС. Если я удалю программу VeraCrypt с компьютера, что станет с моими зашифрованными файловыми контейнерами и дисками?

ОТВЕТ. С ними ничего не произойдет. Все папки и файлы останутся зашифрованными. Вы сможете их расшифровать на любом компьютере, где есть VeraCrypt.

ВОПРОС. Все ли типы файлов можно шифровать?

ОТВЕТ. Да. Вы можете зашифровать любой файл: и текстовый документ, и электронную таблицу, и архив, и фотографию, и звуковой файл.

ВОПРОС. А программы?

ОТВЕТ. Да, и программы. Вы можете держать в зашифрованном контейнере целый набор портативных программ, например, текстовый редактор, просмотрщик фотографий, музыкальный проигрыватель, и так далее. Фактически, вы организуете собственное защищенное рабочее пространство.

ВОПРОС. Что если комбинировать разные программы защиты данных, например, VeraCrypt и KeePassXС?

ОТВЕТ. Дополнительный уровень защиты – неплохая мысль. Базу паролей KeePassXС (как и саму программу KeePassXС) можно хранить в защищенном контейнере VeraCrypt. Или, наоборот, пароль к контейнеру или диску VeraCrypt – в базе KeePassXС.

ВОПРОС. Я забыл пароль к файловому контейнеру (диску). Могу ли я как-нибудь восстановить пароль?

ОТВЕТ. Нет.

ВОПРОС. Оставляет ли VeraCrypt в файле-контейнере свою «сигнатуру», какую-то информацию, по которой можно догадаться, что это – том VeraCrypt?

ОТВЕТ. Нет, не оставляет.

ВОПРОС. Если мы записываем что-то в зашифрованный контейнер, меняется ли соответствующим образом дата создания/изменения этого файла-контейнера?

ОТВЕТ. Дата остаётся прежней: той, которая была при создании файла-контейнера.

ВОПРОС. Почему бы не использовать динамические контейнеры, которые могут изменять размер? Записал больше файлов – контейнер автоматически увеличился. Ведь это удобно?

ОТВЕТ. Да, это удобно. Однако если злоумышленник имеет возможность наблюдать за изменениями файлов на диске, он может заметить, что некий файл постоянно меняет свой размер, и это способно вызвать дополнительные подозрения. Если вам нужен более емкий контейнер, создайте новый, большего объема, и перенесите в него данные обычным копированием. Можете также воспользоваться утилитой VeraCrypt Expander, которая находится в той же папке, что и основные программные компоненты VeraCrypt.

ВОПРОС. Предположим, у нас есть контейнер, а в нём скрытый том. Злоумышленник уже получил пароль к внешнему тому и начал записывать в него данные. Когда он исчепает объём внешнего тома, он сравнит его с объёмом всего файла-контейнера, заметит разницу и таким образом догадается о существовании скрытого тома. Разве нет?

ОТВЕТ. В описанном примере злоумышленник будет записывать данные, пока не заполнит ими весь объём файла-контейнера (а не только внешнего тома). VeraCrypt не выдаст существование скрытого тома. Конечно, данные скрытого тома при этом будут утрачены. Но мы исходим из того, что лучше их потерять, чем раскрыть злоумышленнику. Поэтому лучше быть аккуратными при записи данных во внешний том, если у вас есть скрытый том.